Uma falha foi descoberta no novo recurso do iCloud de Retransmissão Privada (Private Relay), que expõe o endereço IP de usuários em determinadas situações. Ironicamente, o serviço da Apple surgiu justamente para aumentar a privacidade e esconder registros DNS e endereços IP quando se navega pela internet.

O problema foi identificado pelo pesquisador e desenvolvedor Sergey Mostsevenko, que o demonstrou e explicou em uma postagem de blog nesta semana. A falha no recurso de Retransmissão Privada do iCloud está relacionada à tecnologia Web Real-Time Communication (WebRTC), resultando no vazamento do endereço IP de usuários.

Retransmissão Privada permite visualização de endereço IP

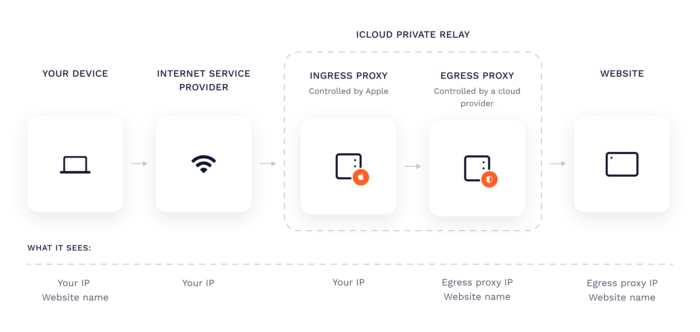

A Retransmissão Privada do iCloud foi anunciada em junho, durante a Worldwide Developers Conference. O recurso foi criado sob a promessa de impedir o rastreamento de endereços IP, localização geográfica do usuário e outras informações relacionadas ao uso da internet. Assim, a Apple realiza literalmente uma retransmissão de dados, utilizando dois pontos separadas e operados por entidades diferentes.

Na prática, as conexões de Internet configuradas para passar pela Retransmissão Privada da Apple usam endereços IP anônimos compatíveis com a região do usuário, mas não revelam sua localização ou identidade exata. Assim, teoricamente, sites, provedores e até mesmo a própria Apple deveriam ser incapazes de ver o endereço IP real de alguém que usa o serviço. Não é bem assim.

Acontece que o endereço real de um usuário é retido em certos cenários de comunicação usando a tecnologia WebRTC. Assim, esses IPs podem ser descobertos com a aplicação de algum código escrito para essa finalidade.

Falha foi corrigida no macOS, mas persiste no iOS 15

Mostsevenko explica que a API WebRTC é usada para facilitar as comunicações diretas pela internet sem a necessidade de um servidor intermediário. É uma tecnologia Implementada na maioria dos navegadores e que depende da estrutura de estabelecimento de conectividade interativa (ICE) para conectar dois usuários.

A vulnerabilidade em questão está no “Server Reflexive Candidate”, usado para a transmissão para servidores NAT (STUN), ou Tradução de Endereços de Rede. Trata-se de um protocolo que permite que vários dispositivos acessem a Internet por meio de um único endereço IP. Nesse tipo de servidor, o endereço IP público e número de porta são compartilhados.

"Como o Safari não faz proxy de solicitações STUN por meio da Retransmissão Privada do iCloud, esses servidores sabem seu endereço IP real. Isso não é um problema por si só, pois eles não têm outras informações; no entanto, o Safari passa candidatos ICE contendo endereços IP reais para o ambiente JavaScript”.

Dito isso, Mostsevenko afirma e demonstra em sua pesquisa que, ao retirar o anonimato do usuário durante esse processo, basta analisar o endereço IP real retido pelos candidatos ICE, algo que, segundo ele, é facilmente realizado com um simples aplicativo web. A falha foi relatada à Apple e a empresa já lançou uma correção no último beta do macOS Monterey lançado nesta semana. No entanto, a vulnerabilidade permanece sem correção no iOS 15.

Com informações: Apple Insider

Private Relay do iCloud+ pode vazar IP do usuário em vez de escondê-lo